ASM逆向

例题

例题1

16位DOS不能进行反编译,只能放入32位看汇编

开头载入了两个数据dseg、seg001

往上翻可以找到

一个是提示字符

一个是密文

把每个数前四位和后四位交换,再与23异或

构建解密脚本(注意还原后的结果%256,不然打不出来正确的结果)

1 | |

例题2

还是放入32位看汇编

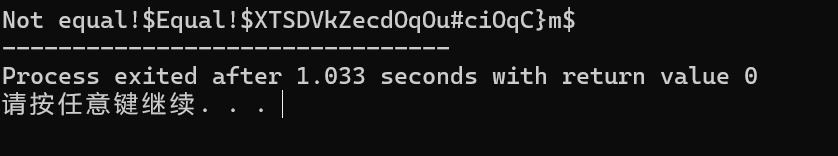

看到一串可疑的数据,打印发现不是flag,再仔细观察一下

发现他进行了异或,这里将0x10赋给了cl,然后跟al里面的元素异或

exp

1 | |

例题3

给了一个txt文件,发现数据和xor,编写脚本

1 | |

ASM逆向

http://example.com/2024/09/26/ASM逆向/